Esta actividad consiste en establecer dos zonas una llamada la LAN y la otra INTERNET y crear reglas de acceso en el firewall que permitan el paso de tráfico desde INTERNET hacia la LAN solo para 3 protocolos y 5 puertos, por ejemplo: FTP, HTTP, SMTP. El resto de los puertos y servicios deben estar

denegados. Generalmente la comunicación desde la LAN es transparente así que el enrutador

debe permitir la salida de paquetes desde la LAN.

Vamos trabajar con una PC real que tiene instalado VirtualBox y GNS3, para el GNS3 necesitaremos el IOS del router a utilizar en este caso 3745(este no es el que se vera en el GNS3, posiblemente tendra un nombre diferente como por ejm.. 3700), como maquina que simule la red LAN utilizare un Windows XP.

1. Configurara la tarjeta de red LAN.

La tarjeta de red de nuestra maquina XP deberá estar en Modo Anfitrion.

2. Configurando las redes desde GNS3

La red que tenemos en al simulación es mas o menos asi

FALTA IMAGEN TOPOLOGIA

Para configura la red LAN, vamos a dar click sobre la nube LAN y seleccionaremos tal como muetsra la siguiente imagen.

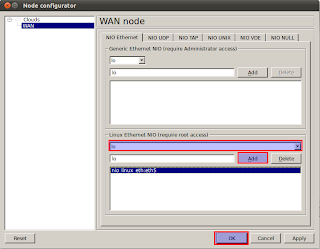

Para la red WAN configuraremos asi:

La red LAN tendra configurada uan direccion IP estatica

Ahora es necesario cambiar una configuracion en el VirtualBox

Vamos a la barra superior del ventana principal de VirtualBox.

Archivo > Configuración > red

Vamos a seleccionar el icono en forma de destornillador que encontramos en el lado derecho.

Estando ya dentro de esta opcion, vamos a ir a la ventana Servidor DHCP y lo deshabilitamos

En la otra pestaña "Adaptador", vamos a asignar una dirección IP que este dentro del mismo rango que la LAN.

3. Administrar el router.

Voy a ingresar a la consola del router y voy a prepararlo para que pueda ser administrado graficamente por SDM, los comandos para este proceso son los siguientes:

R1 (config) # username cisco123 privilege 15 password 0 cisco123

R1 (config) # ip http server

R1 (config) # ip http secure-server

R1 (config) # ip http authentication local

R1 (config) # line vty 0 4

R1 (config-line) # login local

R1 (config-line) # transport input telnet ssh

Después de esto se puede configurar el direccionamiento como normalmente se realiza.

R1 (config) # interface fastethernet 0/0

R1 (config-if) # ip addres 192.168.80.1 255.255.255.0

R1 (config-if) # no shutdown

Ahora vamos a probar mediante un ping que la maquina perteneciente a la red LAN pueda verse con el router.

Después e comprara la conexión, procedemos a iniciar el administrador grafico SDM

La autenticacion se realiza con el usuario y contraseña creados en la consola del router anteriormente.

La ventana inicial es la siguiente

4. Configuracion del router

4.1 Nateo

Lo primero que realizaremos sera darle internet a nuestra red interna, para ello vamos a configurar el nateo.

Desde la pestaña "Configurar", la opcion Nat.

Para la configuracion seguimos las imagenes mostradas a continuacion.

Ahora vamos a configurar el firewall y ACL's

Desde la mima pestaña "Configurar", la opcion Firewall y ACL

La configuracion basica se realiza asi:

Para editar estas políticas creadas por defecto vamos a ir hacia la opción "Editar políticas de firewall/lista de control de acceso" y eliminamos las políticas q se han creado con los pasos anteriores.

Desde la opción "trafico de origen" se configura las reglas salientes de la red hacia otro destino.

Voy a agregar unas reglas para permitir cierto trafico.

Acceso web desde la ip 192.168.80.3 hasta el router.

Trafico FTP desde la 192.168.80.3 hasta el router

Tafico SMTP

Para una mejor seguridad en cuanto alas reglas de aceptar trafico, es recomendable agregar como ultimas reglas las de denegación.

En mi caso voy a tener estas dos reglas de denegación por defecto, son dos reglas ya que debo denegar por TCP y UDP

En el trafico de vuelta

Recordemos ir aplicando los cambios realizados para que sea mas rápida la aplicación de las reglas

Voy a denegar el ingreso a la red LAN por medio de HTTP

por HTTPS permito

por FTP permito

por SMTP permito

Por SSH permito

A continuación estan los comando necesarios para guardar esta configuración mediante el tftp, la dirección IP que se ingresa es la que contiene el cliente TFTP

Es prudente tambien habilitar el protocolo ICMP (ping).

A continuacion les muestro la configuracion actual de mi router por medio de la consola.

Las políticas del firewall van así:

Las reglas creadas hasta el momento son:

Dns por TCP, desde la red 80.0 hacia cualquier IP

Dns por UDP, desde la red 80.0 hacia cualquier IP

WEB desde la red 80.0 hacia cualquier direccion IP

HTTPS desde la red 80.0 hacia cualquier dirección IP

SSH desde la red 80.0 hacia cualquier direccion IP.

Ping desde la red 80.0 hacia cualquier direccion IP.

Denegacion por defecto por TCP

Denegación por defecto por UDP

DHCP desde cualquier dirección hacia la red 80.0 (En el trafico de vuelta)

Para probar las reglas.

HTTP

Ping

DNS

Telnet (no fue configurado para ser aceptado), la politica por defecto de denegar esta funcionanado para los demas protocolos.

Espero sea de ayuda este tutorial... Nos vemos pronto

:D

No hay comentarios:

Publicar un comentario