A continuacion veremos paso a paso como configurar isa server como firewall y proxy.

La topologia que trabajaremos sera una red LAN, DMZ, WAN

Tendremos una maquina con Windows Server 2003, esta maquina va a tener 3 tarjetas de red, que estara conectadas a nuestra red LAN, DMZ y WAN.

Procedemos con al instalacion del isa server en nuestro windows server 2003

Debemos seleccionar los adaptadores de red, para cada una de las interfaces.

Mi red interna estara en la red 192.168.1.0/24

Mi red dmz estara en al red 192.168.90.0/24

Despues de finalizada la instalacion de nuestro isaserver, vamos a iniciar la consola de administracion.

Isa Server Managment

Estando ya dentro de la consola de adminstracion del isa server,

Configuraremos nuestras interfaces, para ello seleccionaremos la topolgia 2 que observamos en la parte derecha de la ventana.

vamos a la configuracion de la nuestra red seleccionada.

A continuacion seleccionaremos como primera opcion y como red interna, nuestra interfaz que tiene como red la 192.168.1.0

Luego seleccionaremos nuestra red DMZ que tiene como red 192.168.90.0

Como politica por defecto seleccionaremos bloquear todo.

Al finalizar este asistente, debemos aplicar los cambios realizados.

Ahora podemos observar que nuestra topologia de red, es similar a la que mostramos en al siguiente imagen.

Lo primero que debemos hacer, es configurar el nateo.

Sobre la opcion network rules, para dos sobre la opcion internal configuration, vamos a la opcion propiedades.

En el siguiente pasos vamos a observar dos redes adicionales a la interna, podemos eliminarlas ya que para nuestra topologia no las utilizaremos.

Solo dejaremos la red intena y la perimetral

Podemos observar que despues de poner nuestro isa server con politica de denegacion por defecto, tendremos dificultades para recibir direccion por DHCP, lo que sucede es que debemos permitir este protocolo y el DNS.

Desde la parte izquierda de la ventana tenemos la opcion Firewall policy, desde alli podemos crear las reglas correspondiente para permitir la entrada y salida de ciertos protocolos.

Con la opcion que vemos selccionada en al imgen anterior, en al parte derecha d ela imagen, podemos crear las reglas de acceso.

La configuracion del protocolo DHCP ya la realice, pero les mostrare como puedo realizar la de DNS, los pasos son los mismo solo que cambia el tipo de protocolo.

Cuando inicie el asistente, lo primero que hare sera darle un nombre a nuestra regla.

Seleccionamos que tipo de regla sera, si de acceso o denegacion.

Buscamos el protocolo correspondiente a nuetsra regla, en este caso debemos agregar DNS y DNS SERVER.

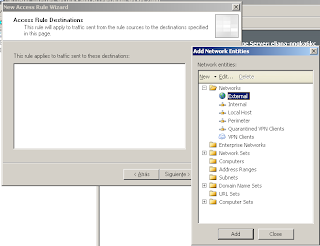

Seleccionamos al red donde se originara la peticion DNS

Y seleccioNamos la red hacia donde se hara la peticion DN

Vamos a permitir esta regla para todos los usuarios.

Cuando finalice el asistente, recordemos aplicar los a cambios a nuestro servidor

Podemos ver a continuacion como van quedando nuestras reglas de firewall

En mi red DMZ tengo un servidor web, al cual desde que puedan ingresar desde la red LAN y WAN, por medio de la IP publica y que desde alli se reenvie hacia la DMZ.

En al siguiente imagen vemos seleccionada la opcion que pemitira la publicacion de un servicio.

Iniciando el asistente para esta opcion, damos un nombre a esta nueva regla.

Nota: Para poder publicar este servicio, debemos tener creada con anterioridada la regla de acceso para el servidor web, que se encuentra en la DMZ.

A continuacion indicamos la direccion IP de la red en al que se encuentra el servidor web, en mi caso es de la DMZ.

A continuacion vamos a seleccionar el servicio que deseamos publicar, hay ciertos protocolos que no encontramos en la lista disponible, en este caso voy a seleccionar uno cualquiera y voy a a cambiar los puertos de escucha.

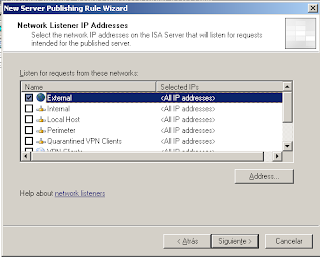

Voy a seleccionar la red externa, que espor donde se ingresara al servicio.

Finalizamos el asistente y observamos al regla como queda a continuacion.

Por orden, cuando no encontramso un protocolo en las listas disponibles, debemos agregarlo, para ello Vamos a la opcion toolbox, en al parte derecha de la ventana.

Desde alli seleccionaremos New > Protocol

Damos un nombre al protocolo nuevo, yo voy a hacer el ejemplo con r-desktop.

Seleccionamos el tipo de protocolo, la direccion y el puerto de escucha.

A continuacion le seleccionamos si en la pregunta final.

Finalizamos el asistente y ya podremos encontrarlo en al lista de protocolos.

Ahora voy a configurara mi isa server como proxy...

En la opcion Nework > Networks, sobre la red interna clic derecho > propiedades.

En la pestana Web Proxy, habilitamos la opcion > Enable web proxy y Enable HTTP, seleccionamos el puerto que queremos utilizar para el proxy.

En el explorador web, de la maquina cliente, que pertenezca a la red interna, configuramos el proxy en las opciones de conexion.

Vamos a rear las reglas de proxy sobre las anteriormente creadas de firewall.

Para iniciar aplicando la sreglas del proxy, vamos a ubicarnos sobre la regla de acceso al protocolo web.

Ya ubicados sobre esta regla, vamso a dar clic derecho > propiedades.

La primera regla de eproxy que implementaremos, sera de autenticacion de usuarios, para ello iremos a la pestana Users y seleccionamos Add Users, para agregar un nuevo usuarios, seleccionamos New.

Le damos un nombre al usuario q vamos a crear.

A continuacion seleccionamos que tipo de usuarios hara la autenticacion, en mi caso sera el usuario Administrador de Windows.

Despues de agregado el usuario, aplicamos y aceptamos.

Recordemos que debemos tambien aplicar los cambios en el isa server.

Vamos hacia nuestro cliente, y cuando intentemos ingresar al explorador web, debera pedirnos autenticacion.

Si no realizamos la correcta autenticacion, debera arrojarnos un mensaje de error en el acceso a determinada pagina.

Otra opcion posible para configurara desde clic derecho > Propiedades, es el filtro por horarios.

Tenemos al opcion de crear un nuevo horario o simplemente seleccionar uno de los ya creados.

Para realzar este ejemplo permitire la conexion solo los fines de semana.

Vamos hacia nuestro explorador web en el cliente y verificamos la regla que acabamos de aplicar.

Debe evitar la conexion, ya que no es uno de los dias pertenecientes al fin de semana.

Observemos la imagen...

Otra forma de filtrar por isa server, es traves de clic derecho > Configure HTTP.

En esta opcion podemos filtrar por extenciones (.gif, .exe, .tar, etc)

Seleccionamos la opcion bloquear las siguientes extenciones.

Para ete caso bloquera todos aquellos archivos que tengan com extencion .exe

Vamos a nuestro explorador, y buscamos la descarga de un archivo cualquiera que tenga dicha extencion, para el ejemplo intentare descaragr el putty.

Inmediatamente debera salir un mensaje de denegacion para esta extencion.

En el isa server tambien encontramos la opcion de filtrar por url.

Para ello vamos hasta la opcion toolbox > Netwrok Objects > New > Url Set

Le daremos un nombre a estas url que vamos a denegar.

Selecconamos en el boton ADD, y agregamos la url que queremos denegar.

En este caso denegare la siguiente pagina.

Para poder aplicar esta regla de denenegacion por url, debemos crear un nueva regla de acceso.

Nombremos la regla, de forma que podamos reconocer facilmente, en mi caso utlizare el mismo nombre que le di las urls denegadas.

Selecciono los protocolos para los cuales utilizare dicha regla, HTTP y HTTPS.

La red de origen, sera la interna.

Y cuando me pida la red de destino, seleccionare desde la opcion url Sets, la que cree anteriormente que se llama denegadas.

Voy a probar desde el navegador, y debe bloquearme el paso para las urls ingresadas en la regla.

Ahora es posible tambien filtrar por direccion ip.

Desde la opcion Toolbox > Computer Sets > New Computer Sets

Damos un nombre al equipo que bloqueremos, le siganmos la direccion IP que tiene dicho equipo.

Creamos al regla de acceso para esta nueva regla.

En el origen del trafico seleccionaremos el equipo que acabamos de agregar a LAN.

y como destino tendremos la red externa.

Vamos hacia el cliente, y verificamos la direccion IP, ingresamos y debe bloquearnos el paso.

Es posible tambien filtrar por rango de direcciones, el rpoceso es muy similar al de denegacion por ip.

Observemos las siguientes imagenes.

De igual forma debemos crear un regla para el filtro por rango de direcciones IP.

En el origen de la regla, agregamos el rango de direcciones que acabamos de crear.

Y como destino, la red externa.

Probamos desde el cliente.

A continuacion haremos una denegacion por dominio.

Observemos las imagenes, paso a paso.

Cuando ingresemos al explorador web, intentemos resolver el dominio bloqueado, deberá bloquearnos el paso a este.

Ahora, lo que haré sera utilizar este proxy ya creado, como proxy transparente.

Para ello debemos tener ya configurado un servidor DNS, en mi caso lo tengo instalado en la red DMZ.

Debemos ingresar a la configuración de la zona directa del DNS.

Debemos agregar las ultimas 3 lineas que muestra la siguiente imagen.

las palabra isas, es equivalente al nombre de la maquina que tiene el isa server.

las direcciones ip encontradas son:

192.168.90.1 Gateway DMZ

192.168.1.1 ISASERVER

Reiniciamos nuestro DNS e intentamos resolver por el nuevo registro.

Ahora desde nuestra maquina con isaserver, vamos hacia la opción network > networks, y en las propiedades de la red interna.

En las propiedades de la red interna > Auto Discovery, habilitamos la siguiente opción.

En la pestaña Firewall Client, configuramos como se muestra en al siguiente imagen.

El nombre que aparece como eliana-xxxxx es equivalente al nombre de la maquina(acá aun no ha sido cambiado), este nombre debe ser igual al del registro del DNS "isas".

Vamos hacia el explorador del cliente, y habilitamos la opción Autodeteccion de proxy,

El isa ser ver con todas mis reglas configuradas se vera así:

La topologia que trabajaremos sera una red LAN, DMZ, WAN

Tendremos una maquina con Windows Server 2003, esta maquina va a tener 3 tarjetas de red, que estara conectadas a nuestra red LAN, DMZ y WAN.

Procedemos con al instalacion del isa server en nuestro windows server 2003

Debemos seleccionar los adaptadores de red, para cada una de las interfaces.

Mi red interna estara en la red 192.168.1.0/24

Mi red dmz estara en al red 192.168.90.0/24

Despues de finalizada la instalacion de nuestro isaserver, vamos a iniciar la consola de administracion.

Isa Server Managment

Estando ya dentro de la consola de adminstracion del isa server,

Configuraremos nuestras interfaces, para ello seleccionaremos la topolgia 2 que observamos en la parte derecha de la ventana.

vamos a la configuracion de la nuestra red seleccionada.

A continuacion seleccionaremos como primera opcion y como red interna, nuestra interfaz que tiene como red la 192.168.1.0

Luego seleccionaremos nuestra red DMZ que tiene como red 192.168.90.0

Como politica por defecto seleccionaremos bloquear todo.

Al finalizar este asistente, debemos aplicar los cambios realizados.

Ahora podemos observar que nuestra topologia de red, es similar a la que mostramos en al siguiente imagen.

Lo primero que debemos hacer, es configurar el nateo.

Sobre la opcion network rules, para dos sobre la opcion internal configuration, vamos a la opcion propiedades.

En el siguiente pasos vamos a observar dos redes adicionales a la interna, podemos eliminarlas ya que para nuestra topologia no las utilizaremos.

Solo dejaremos la red intena y la perimetral

Podemos observar que despues de poner nuestro isa server con politica de denegacion por defecto, tendremos dificultades para recibir direccion por DHCP, lo que sucede es que debemos permitir este protocolo y el DNS.

Desde la parte izquierda de la ventana tenemos la opcion Firewall policy, desde alli podemos crear las reglas correspondiente para permitir la entrada y salida de ciertos protocolos.

Con la opcion que vemos selccionada en al imgen anterior, en al parte derecha d ela imagen, podemos crear las reglas de acceso.

La configuracion del protocolo DHCP ya la realice, pero les mostrare como puedo realizar la de DNS, los pasos son los mismo solo que cambia el tipo de protocolo.

Cuando inicie el asistente, lo primero que hare sera darle un nombre a nuestra regla.

Seleccionamos que tipo de regla sera, si de acceso o denegacion.

Buscamos el protocolo correspondiente a nuetsra regla, en este caso debemos agregar DNS y DNS SERVER.

Seleccionamos al red donde se originara la peticion DNS

Y seleccioNamos la red hacia donde se hara la peticion DN

Vamos a permitir esta regla para todos los usuarios.

Cuando finalice el asistente, recordemos aplicar los a cambios a nuestro servidor

Podemos ver a continuacion como van quedando nuestras reglas de firewall

En mi red DMZ tengo un servidor web, al cual desde que puedan ingresar desde la red LAN y WAN, por medio de la IP publica y que desde alli se reenvie hacia la DMZ.

En al siguiente imagen vemos seleccionada la opcion que pemitira la publicacion de un servicio.

Iniciando el asistente para esta opcion, damos un nombre a esta nueva regla.

Nota: Para poder publicar este servicio, debemos tener creada con anterioridada la regla de acceso para el servidor web, que se encuentra en la DMZ.

A continuacion indicamos la direccion IP de la red en al que se encuentra el servidor web, en mi caso es de la DMZ.

A continuacion vamos a seleccionar el servicio que deseamos publicar, hay ciertos protocolos que no encontramos en la lista disponible, en este caso voy a seleccionar uno cualquiera y voy a a cambiar los puertos de escucha.

Voy a seleccionar la red externa, que espor donde se ingresara al servicio.

Finalizamos el asistente y observamos al regla como queda a continuacion.

Por orden, cuando no encontramso un protocolo en las listas disponibles, debemos agregarlo, para ello Vamos a la opcion toolbox, en al parte derecha de la ventana.

Desde alli seleccionaremos New > Protocol

Damos un nombre al protocolo nuevo, yo voy a hacer el ejemplo con r-desktop.

Seleccionamos el tipo de protocolo, la direccion y el puerto de escucha.

A continuacion le seleccionamos si en la pregunta final.

Finalizamos el asistente y ya podremos encontrarlo en al lista de protocolos.

Ahora voy a configurara mi isa server como proxy...

En la opcion Nework > Networks, sobre la red interna clic derecho > propiedades.

En la pestana Web Proxy, habilitamos la opcion > Enable web proxy y Enable HTTP, seleccionamos el puerto que queremos utilizar para el proxy.

En el explorador web, de la maquina cliente, que pertenezca a la red interna, configuramos el proxy en las opciones de conexion.

Vamos a rear las reglas de proxy sobre las anteriormente creadas de firewall.

Para iniciar aplicando la sreglas del proxy, vamos a ubicarnos sobre la regla de acceso al protocolo web.

Ya ubicados sobre esta regla, vamso a dar clic derecho > propiedades.

La primera regla de eproxy que implementaremos, sera de autenticacion de usuarios, para ello iremos a la pestana Users y seleccionamos Add Users, para agregar un nuevo usuarios, seleccionamos New.

Le damos un nombre al usuario q vamos a crear.

A continuacion seleccionamos que tipo de usuarios hara la autenticacion, en mi caso sera el usuario Administrador de Windows.

Despues de agregado el usuario, aplicamos y aceptamos.

Recordemos que debemos tambien aplicar los cambios en el isa server.

Vamos hacia nuestro cliente, y cuando intentemos ingresar al explorador web, debera pedirnos autenticacion.

Si no realizamos la correcta autenticacion, debera arrojarnos un mensaje de error en el acceso a determinada pagina.

Otra opcion posible para configurara desde clic derecho > Propiedades, es el filtro por horarios.

Tenemos al opcion de crear un nuevo horario o simplemente seleccionar uno de los ya creados.

Para realzar este ejemplo permitire la conexion solo los fines de semana.

Vamos hacia nuestro explorador web en el cliente y verificamos la regla que acabamos de aplicar.

Debe evitar la conexion, ya que no es uno de los dias pertenecientes al fin de semana.

Observemos la imagen...

Otra forma de filtrar por isa server, es traves de clic derecho > Configure HTTP.

En esta opcion podemos filtrar por extenciones (.gif, .exe, .tar, etc)

Seleccionamos la opcion bloquear las siguientes extenciones.

Para ete caso bloquera todos aquellos archivos que tengan com extencion .exe

Vamos a nuestro explorador, y buscamos la descarga de un archivo cualquiera que tenga dicha extencion, para el ejemplo intentare descaragr el putty.

Inmediatamente debera salir un mensaje de denegacion para esta extencion.

En el isa server tambien encontramos la opcion de filtrar por url.

Para ello vamos hasta la opcion toolbox > Netwrok Objects > New > Url Set

Le daremos un nombre a estas url que vamos a denegar.

Selecconamos en el boton ADD, y agregamos la url que queremos denegar.

En este caso denegare la siguiente pagina.

Para poder aplicar esta regla de denenegacion por url, debemos crear un nueva regla de acceso.

Nombremos la regla, de forma que podamos reconocer facilmente, en mi caso utlizare el mismo nombre que le di las urls denegadas.

Selecciono los protocolos para los cuales utilizare dicha regla, HTTP y HTTPS.

La red de origen, sera la interna.

Y cuando me pida la red de destino, seleccionare desde la opcion url Sets, la que cree anteriormente que se llama denegadas.

Voy a probar desde el navegador, y debe bloquearme el paso para las urls ingresadas en la regla.

Ahora es posible tambien filtrar por direccion ip.

Desde la opcion Toolbox > Computer Sets > New Computer Sets

Damos un nombre al equipo que bloqueremos, le siganmos la direccion IP que tiene dicho equipo.

Creamos al regla de acceso para esta nueva regla.

En el origen del trafico seleccionaremos el equipo que acabamos de agregar a LAN.

y como destino tendremos la red externa.

Vamos hacia el cliente, y verificamos la direccion IP, ingresamos y debe bloquearnos el paso.

Es posible tambien filtrar por rango de direcciones, el rpoceso es muy similar al de denegacion por ip.

Observemos las siguientes imagenes.

De igual forma debemos crear un regla para el filtro por rango de direcciones IP.

En el origen de la regla, agregamos el rango de direcciones que acabamos de crear.

Y como destino, la red externa.

Probamos desde el cliente.

A continuacion haremos una denegacion por dominio.

Observemos las imagenes, paso a paso.

Cuando ingresemos al explorador web, intentemos resolver el dominio bloqueado, deberá bloquearnos el paso a este.

Ahora, lo que haré sera utilizar este proxy ya creado, como proxy transparente.

Para ello debemos tener ya configurado un servidor DNS, en mi caso lo tengo instalado en la red DMZ.

Debemos ingresar a la configuración de la zona directa del DNS.

Debemos agregar las ultimas 3 lineas que muestra la siguiente imagen.

las palabra isas, es equivalente al nombre de la maquina que tiene el isa server.

las direcciones ip encontradas son:

192.168.90.1 Gateway DMZ

192.168.1.1 ISASERVER

Reiniciamos nuestro DNS e intentamos resolver por el nuevo registro.

Ahora desde nuestra maquina con isaserver, vamos hacia la opción network > networks, y en las propiedades de la red interna.

En las propiedades de la red interna > Auto Discovery, habilitamos la siguiente opción.

En la pestaña Firewall Client, configuramos como se muestra en al siguiente imagen.

El nombre que aparece como eliana-xxxxx es equivalente al nombre de la maquina(acá aun no ha sido cambiado), este nombre debe ser igual al del registro del DNS "isas".

Vamos hacia el explorador del cliente, y habilitamos la opción Autodeteccion de proxy,

El isa ser ver con todas mis reglas configuradas se vera así:

Ahora desde el explorador del cliente intentemos ingresar al explorador, después de habilitado al opción de autodeteccion de proxy, debe aplicarnos las mismas reglas que anteriormente teníamos.

Nota: Es posible que se presente un error frecuente con la autenticacion de usuarios usando proxy transparente, esto se debe a que falta el sufijo DNS en la interfaz de nuestra maquina con isa ser ver.

Mucha suerte... y espero sea de su ayuda este post.

Hasta Pronto!!!! :D

Disculpa como seria cuando quiero hacer un fw sin DMZ me podrias ayudar,ó tienes algun correo para consultarte

ResponderEliminar